Хотите стать хакером? Для начала стоит определиться, на чем вы будете работать. В этой статье мы расскажем, как выбрать компьютер и ОС.

Железо

Каким должен быть компьютер хакера?

Компьютер – необходимая вещь, но не стоит искать супер-крутой игровой ПК с излишними наворотами, если только вы не собираетесь делать из него ферму для майнинга или загружать память посимвольными переборами, взламывая хеш-функции. При этом желательно иметь как стационарный, так и портативный девайс.

Но что насчет дополнительных устройств?

WiFi Pineapple

Специально настроенный роутер, способный перехватывать открытый трафик под видом открытого хот-спота. Только представьте, как много пользователей пользуются Wi-Fi, насколько он популярен в наше время, и как это можно использовать. Такой хот-спот можно поднять и на обычном ноуте, но также стоит обратить внимание на специальный девайс WiFi Pineapple, предназначенный специально для этого и с кучей полезных утилит: URLSnarf, DNS Spoof, etc.

HackRF

Уникальный гаджет для радиолюбителей и энтузиастов. HackRF позволяет как принимать, так и передавать радиосигналы в диапазоне от 1 МГц до 6 ГГц с широтой полосы до 20 МГц.

Ubertooth One

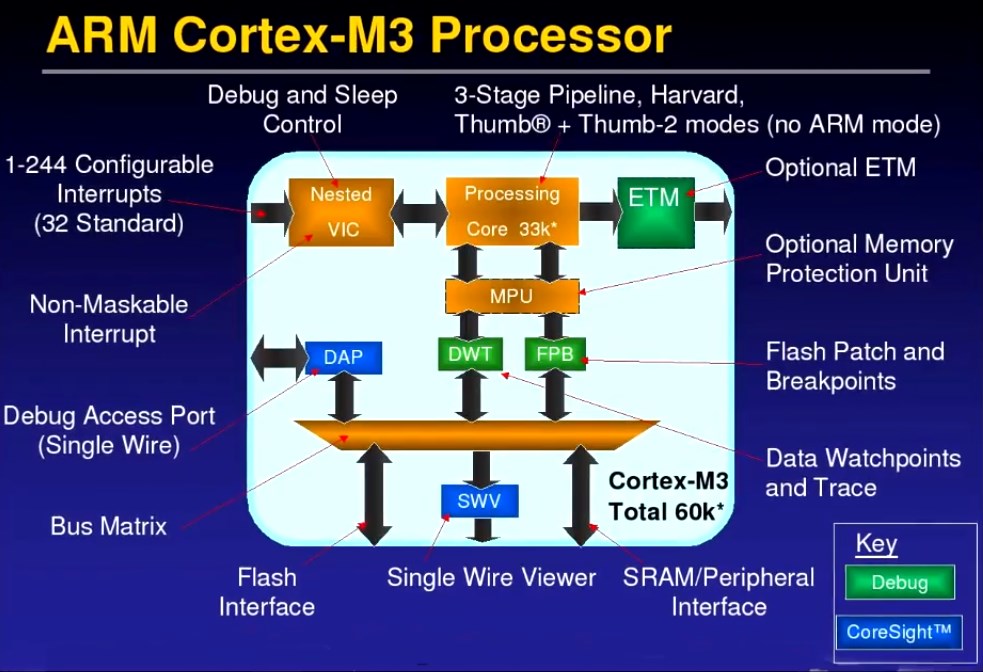

Осуществляет анализ Bluetooth-эфира. Устанавливается в USB-разъем компьютера и работает на базе ARM Cortex-M3 Processor. Работает во всеядном режиме, то есть устройство может ловить абсолютно все, что передается по беспроводной сети.

Видеокарта для пентеста

В информационной безопасности видеокарта используется для перебора хешей. Хеш – результат обработки данных хеш-функцией. Они позволяют заменять данные, которые небезопасно хранить в открытом виде. Одинаковые данные имеют одинаковые хеш-суммы, однако восстановить исходные данные из них нельзя.

Эта особенность используется, например, на веб-сайтах. Там хранятся хеши паролей, и после того, как вы вводите свои данные, эти хеши сравниваются. В случае если хеш введенного пароля совпадает с сохраненным раннее, вы получаете доступ. Если база данных с хешами каким-либо образом попадет в руки хакеру, и он захочет авторизоваться под логином одного из пользователей, то сделать это с помощью хеша никак не получится, потому что сайт потребует ввести пароль.

Как говорилось раннее восстановить исходные данные из хеш-сумм невозможно, но можно заняться перебором: берем какой-либо пароль «password», считываем для него хеш-сумму и сравниваем с тем, что имеем. Если они совпадают, мы подобрали верный пароль. В ином случае берем другой пароль и повторяем процесс.

Перебор хешей можно осуществлять с помощью процессора. Есть немало специального софта. Но оказалось, что видеокарта справляется с этой задачей значительно быстрее. Перебор с использованием GPU происходит в тысячи раз быстрее, а значит вероятность взлома тоже больше.

Большой популярностью пользуются видеокарты AMD, GeForce и Intel HD Graphics. Однако из Intel HD Graphics не всегда выходит толк.

Основной выбор стоит между GeForce и AMD. Большой минус AMD в том, что ее драйвера не ладят с некоторыми дистрибутивами Linux. Hashcat, например, поддерживает работу только с AMDGPU-Pro, который работает с новыми видеокартами. Поэтому перед покупкой AMD проверьте список поддерживаемых дистрибутивов Linux.

Для чего нужен перебор хешей:

- Для тестирования на проникновение веб-приложений.

- Для взлома Wi-Fi.

- Для взлома пароля зашифрованных файлов, носителей информации, кошельков, документов.

Оперативная память

Лучше, если ОЗУ с запасом. Большинство программ будут прекрасно работать даже на маломощном компьютере, а вот пентестинг в виртуальной машине как раз может выдвинуть определенные требования.

Процессор

Если вы собираетесь использовать процессор для перебора хешей, то примите к сведению, что чем мощнее процессор, тем быстрее перебор. Вдобавок к этому мощный процессор позволит спокойно работать в виртуальных машинах. Но большинство программ, кроме тех, которые занимаются перебором, не имеют особых требований к процессору.

Компьютер пентестера на VPS/VDS

VPS/VDS – виртуальный выделенный/частный сервер – что-то вроде виртуальной машины, только вместо ее запуска вы арендуете ресурсы у хостинг-провайдера.

Зачем тратить деньги на то, что можно сделать и в VirtualBox абсолютно бесплатно? VPS гарантирует постоянное интернет подключение и множество прочих важных плюшек.

Кстати, используйте Tor, если вы анализируете уязвимости или сканируете порты без разрешения.

VPS вам обязательно пригодится в следующих случаях:

- Клонирование сайтов.

- Полный перебор (brute force).

- Сканирование приложений на уязвимости и подсетей.

- Фишинг.

- DNS спуфинг.

Также Virtual Private Server позволит организовать веб-сервер, почтовый сервер, облачное хранилище, VPN и пр.

ARM компьютер

Это компьютер, который не отличается мощностью, но и энергии потребляет немного. Он полезен в случае, если нужен компьютер для перманентной работы, без VPS и огромных счетов за электричество.

Он подойдет для:

- Продолжительных атак.

- Мониторинга радиосигналов различных раций, создания собственных базовых станций GSM.

- Прокси-сервера с Tor.

Операционная система

В целом можно работать как на Windows, так и на Linux. Большинство программ прекрасно себя чувствуют себя в обеих ОС. Но те, кто использует Linux, имеют ряд преимуществ:

- Множество дистрибутивов с установленными и настроенными профильными программами. Да, отнимает время, но если попытаться установить, а затем настроить их в Windows, – возня с Linux покажется плевым делом.

- Работая с Linux, вы не только учитесь работе с ней, но также изучаете и цель пентестинга.

- Количество инструкций и других материалов. Большинство книг описывает работу с Linux.

Отдельного внимания стоит Kali Linux – наиболее популярный дистрибутив в сфере компьютерной безопасности. Это любимец хакеров.

https://www.youtube.com/watch?v=cpHFw5BCMyU

С Kali Linux хакинг становится проще, ведь у пользователя появляется полный инструментарий (свыше 300 предустановленных утилит) плюс возможность установить дополнительные программы.

Комментарии