Использование HTTPS

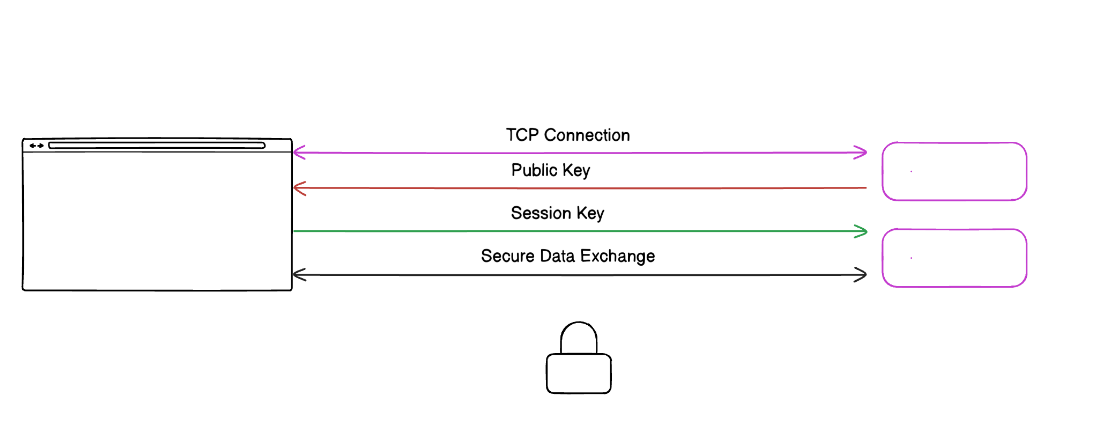

Первый и самый базовый шаг в защите API – использование HTTPS. Этот протокол использует SSL/TLS для установки защищенного соединения между клиентом и сервером. При этом все данные, передаваемые между клиентом и сервером, шифруются, что гарантирует их конфиденциальность и целостность.

Почему это важно:

- Защищает от атак типа человек посередине, при которых злоумышленники могут перехватить и изменить данные.

- Повышает доверие пользователей, так как браузеры и клиенты API помечают HTTP-соединения как небезопасные.

Лучшие практики:

- Получите и настройте SSL/TLS-сертификат от доверенного центра сертификации.

- Регулярно обновляйте и продлевайте сертификаты.

- Принудительно перенаправляйте HTTP-запросы на HTTPS (редирект 301).

Аутентификация и авторизация

Аутентификация и авторизация – два ключевых механизма защиты API:

- Аутентификация проверяет личность пользователя или системы.

- Авторизация определяет, какие ресурсы и действия доступны аутентифицированному пользователю.

Лучшие практики аутентификации

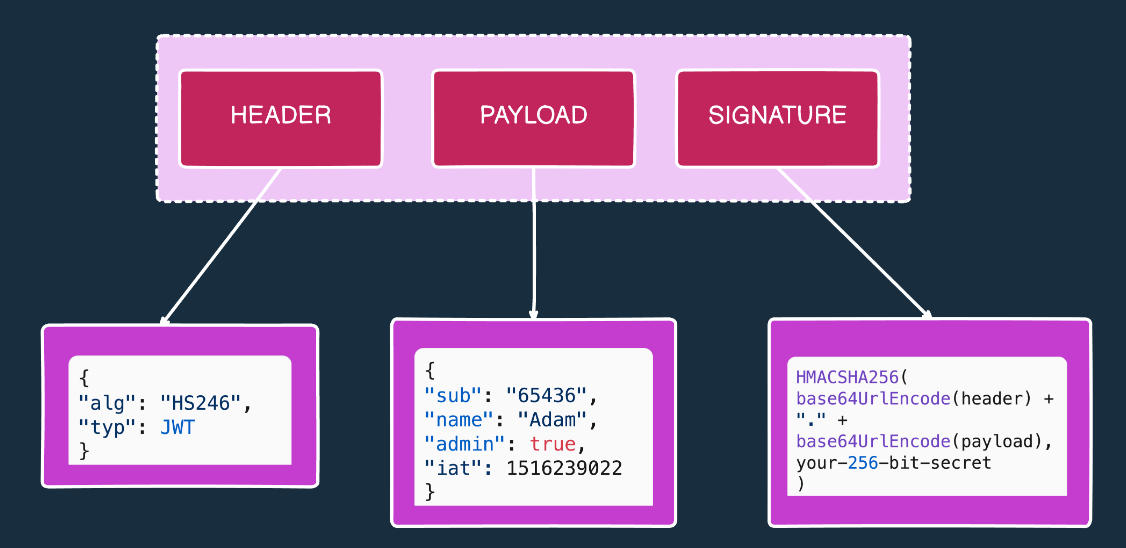

1. Используйте JWT для безопасной аутентификации без сохранения данных. При этом важно:

- Использовать сложный и случайный секретный ключ для подписи токенов.

- Устанавливать непродолжительный срок действия токенов и обновлять их при необходимости.

- Применять HMAC SHA-256 или более надежные алгоритмы подписи.

2. Не используйте базовую аутентификацию – этот метод передает учетные данные в base64, который легко декодируется.

Лучшие практики авторизации

- Реализуйте OAuth 2.0 – надежный стандарт делегирования доступа.

- Используйте список разрешений, который определяет, какие ресурсы или действия разрешены для конкретного токена.

- Проверяйте токены при каждом запросе, чтобы предотвратить использование устаревших или поддельных токенов.

Ограничение запросов

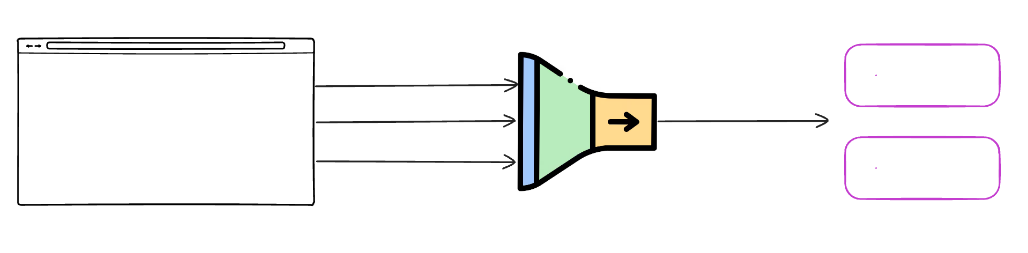

Ограничение частоты запросов и ограничение скорости запросов (троттлинг) – это важные стратегии, которые помогают предотвратить злоупотребления и обеспечить доступность API. Они контролируют количество запросов, которое клиент может отправить за определенный промежуток времени:

- Ограничение частоты запросов – это жесткий лимит на общее число запросов клиента за определенный период (например, не более 1000 запросов в час).

- Троттлинг замедляет обработку запросов, если клиент превышает лимит, вместо того, чтобы полностью их блокировать.

Почему это важно:

- Помогает защитить API от DoS и DDoS атак, когда злоумышленники отправляют чрезмерное количество запросов, перегружая сервер.

- Предотвращает исчерпание ресурсов, обеспечивая справедливое распределение нагрузки между всеми клиентами API.

Лучшие практики:

- Реализуйте oграничение частоты запросов на уровне API-шлюза или балансировщика нагрузки.

- Используйте инструменты вроде AWS API Gateway, Kong, Apigee для контроля лимитов.

- Возвращайте соответствующие сообщения об ошибках, например HTTP 429 (слишком много запросов), чтобы уведомлять клиентов о превышении лимита.

- Позволяйте настраивать лимиты для платных или доверенных пользователей.

Валидация входных данных

Правильная валидация входных данных – ключевой механизм защиты API от нескольких типов атак, включая SQL-инъекции, XML-инъекции и другие манипуляции с данными. API должен:

- Проверять все входящие данные (включая заголовки, параметры запроса и тело запроса).

- Определять, соответствует ли отправленная клиентом информация ожидаемому формату и ограничениям.

- Отклонять неправильные или вредоносные данные еще до обработки на сервере.

Почему это важно:

- Валидация защищает от атак, при которых злоумышленники могут внедрять вредоносный код или эксплуатировать уязвимости в API.

- Обеспечивает стабильность API и предотвращает неожиданные ошибки, вызванные некорректными входными данными.

Лучшие практики:

- Используйте библиотеки и фреймворки с поддержкой валидации, например Joi для Node.js иMarshmallow для Python.

- Реализуйте белый список – разрешайте только определенные, заранее заданные форматы данных.

- Проверяйте все входящее в API – заголовки HTTP, параметры запроса, тело запроса (JSON, XML, form-data и т. д.), загружаемые файлы.

- Ограничивайте длину и тип данных, а также фильтруйте или экранируйте специальные символы, чтобы предотвратить инъекции.

Управление доступом на основе ролей

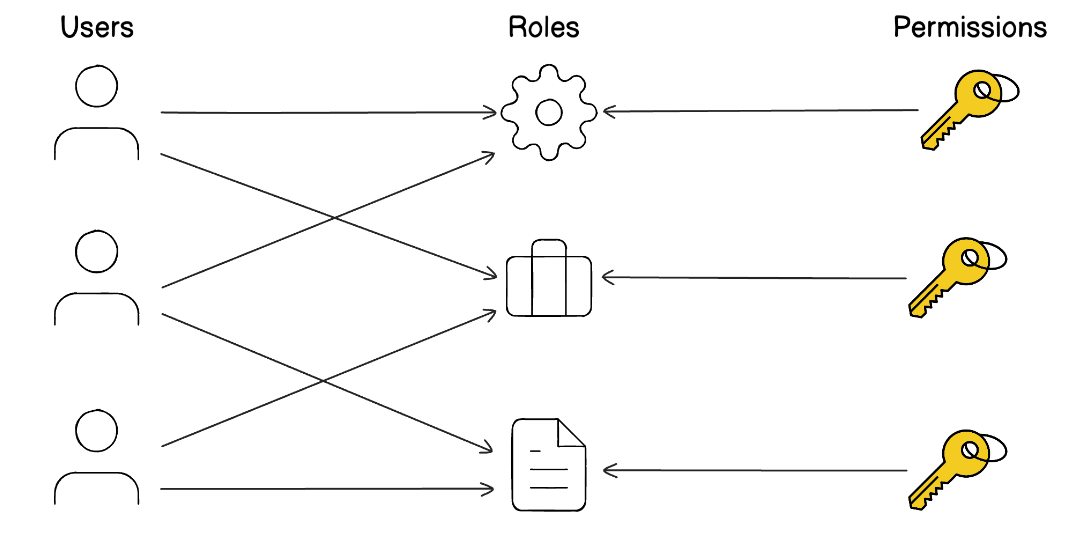

RBAC (управление доступом на основе ролей) упрощает контроль доступа, назначая права на основе ролей пользователей. Например, администратор admin будет иметь больше привилегий, чем обычный пользователь user.

Как это работает:

- Пользователям назначаются роли в зависимости от их обязанностей (например, admin, editor, viewer и т. д.)

- Права предоставляются ролям, а не каждому пользователю отдельно.

- API проверяет роль пользователя перед выполнением действий.

Почему это важно:

- Снижает риск несанкционированных действий (например, пользователь без прав не сможет удалить данные).

- Упрощает управление правами, особенно в больших командах.

Лучшие практики:

- Четко определяйте роли и разрешения еще на этапе проектирования API.

- Используйте промежуточное ПО для автоматического применения RBAC-правил.

- Регулярно пересматривайте и обновляйте роли, чтобы они соответствовали бизнес-требованиям.

Мониторинг и логирование

Мониторинг и логирование играют ключевую роль в своевременном обнаружении угроз безопасности и операционных проблем. Анализируя активность API, можно:

- Выявлить аномальные паттерны или потенциальные уязвимости.

- Вовремя обнаружить несанкционированный доступ, вредоносную активность и неожиданные сбои.

- Упростить отладку и обеспечить быстрое устранение ошибок.

Лучшие практики:

- Используйте инструменты мониторинга (Datadog, AWS CloudWatch, Prometheus и т. п.) для отслеживания метрик API и ошибок.

- Логируйте ключевые события, например, попытки аутентификации, частоту запросов, ошибки и сбои системы.

- Не логируйте конфиденциальные данные (пароли, номера кредитных карт, токены доступа).

- Настройте оповещения о подозрительной активности, в особенности о многократных неудачных попытках входа и резких всплесках трафика.

Заключение

Защита API – это не разовое действие, а постоянный процесс, требующий внимания и актуализации мер безопасности. Использование HTTPS, надежная аутентификация и авторизация, ограничение запросов, валидация данных, управление доступом и мониторинг в совокупности обеспечивают высокий уровень защиты. Внедряйте эти принципы в разработку, регулярно пересматривайте политику безопасности и будьте готовы к новым вызовам киберугроз!

Комментарии