Знания о сети нужны не только сисадминам. Давайте оживим в памяти необходимые понятия, которые должны знать специалисты InfoSec.

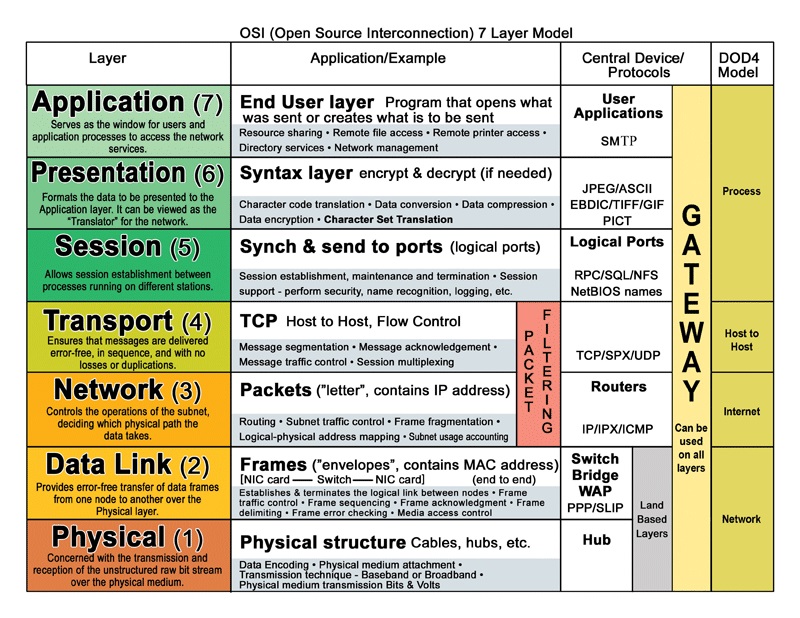

Модель OSI

Модель OSI – это семиуровневое представление того, как должны взаимодействовать между собой приложения, оборудование и вся сетевая инфраструктура в целом. Перечислим эти уровни:

- Физический уровень.

- Канальный уровень.

- Сетевой уровень.

- Транспортный уровень.

- Сеансовый уровень.

- Уровень представления.

- Прикладной уровень.

Возможно, разработчиками данная модель используется нечасто, но специалисты InfoSec оценивают ее, как ключевую роль в нахождении вектора атаки или описания механизмов защиты.

Эта картинка достаточно полно описывает все, что происходит на каждом уровне. Помимо того, что вы можете классифицировать понятия, вы можете управлять данными на каждом уровне:

Основные сетевые устройства

Если вы не из мира сетей, а знания о них ограничиваются настройкой домашнего роутера, то вы, скорее всего, использовали слова концентратор, коммутатор и маршрутизатор, как одно и то же. Мы объясним, что тут к чему.

Концентраторы находятся на физическом уровне модели OSI. Процесс, происходящий в концентраторе можно описать при помощи электричества. Электричество подается на один порт, а транслируется на все остальные порты устройства. Если сообщение, отправить на другой ПК, подключенный к концентратору, то все произойдет, как в вышеописанном примере. Концентраторы – "глупые" простые устройства, пересылающие информацию всем без разбора.

Коммутаторы находятся на втором уровне модели OSI. Они схожи с концентраторами, но имеют ключевое отличие: они хранят в своих таблицах MAC-адреса всех подключенных к себе устройств. Каждый компьютер имеет свой уникальный MAC-адрес. Если у вас есть ethernet, bluetooth и WiFi – вы обладаете тремя MAC-адресами, по одному на каждый интерфейс. Количество не имеет значения: если вы в сети, у вас есть MAC-адрес и коммутатор знает об этом. Поскольку коммутатор знает ваш MAC-адрес и MAC-адрес назначения, он не будет отправлять информацию, как концентратор – он отправит ее в порт с MAC-адресом назначения.

Вы можете не использовать концентратор или превратить коммутатор в концентратор – это не существенно. Вы можете флудить и спуфить, создавать mirror-port для пересылки трафика, вы можете баловаться с широковещанием (FF:FF:FF:FF:FF:FF) – вот несколько путей сделать из коммутатора концентратор.

Маршрутизаторы обычно используют в качестве шлюзов, роутящих трафик между подсетями – сетью провайдера с реальным IP-адресом и вашей локальной сетью с серым адресом. В этом процессе используется NAT (Network Address Translation). Локальная сеть может иметь адреса вида 10.х.х.х, 172.х.х.х или 192.х.х.х (это серые нереальные адреса), а реальные (белые) все остальные. Узнать ваш белый адрес можно тут.

Межуровневое общение

Мы рассмотрели оборудование, но как устройства в сети между собой общаются?

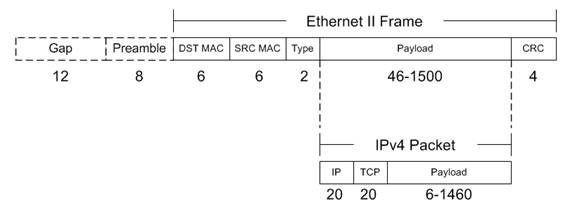

Информация, переданная в одной подсети упаковывается в Ethernet Frame. Если обойтись без подробностей, то фрейм хранит в себе MAC-адреса источника и назначения, а также тело с данными. MAC-адрес назначения – это идентификатор удаленного устройства, которому предназначена информация.

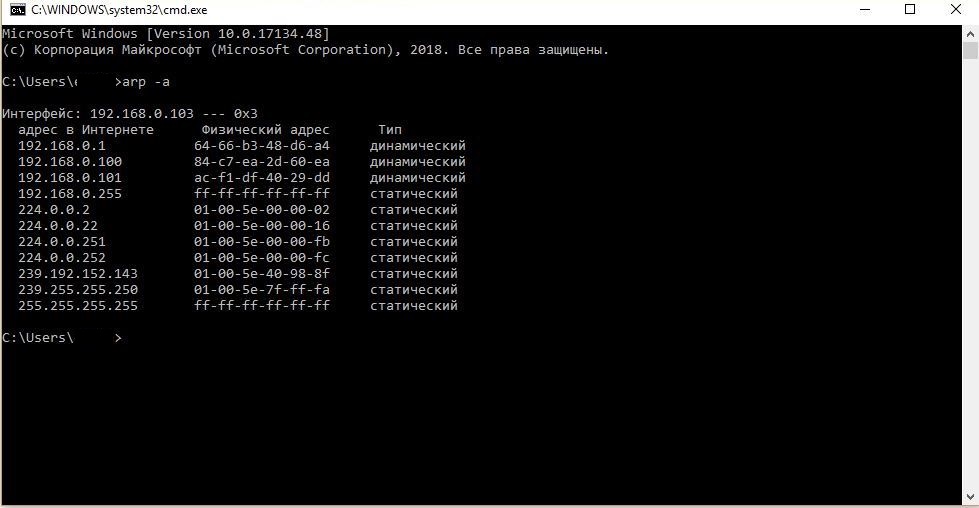

Но как ПК узнает, кому эти данные передать? Для этого используется протокол ARP (Address Resolution Protocol) – некая табличка, в которой каждому IP-адресу сопоставлен MAC-адрес. Чтобы увидеть эту таблицу, наберите в терминале (командной строке) команду arp -a.

Ваш компьютер ведет учет всех устройств, с которыми он общался. Коммутатор, в отличие от компьютера, знает все о своих “собеседниках”, т. к. это его основная обязанность. Рассмотрим, из чего состоит Ethernet фрейм.

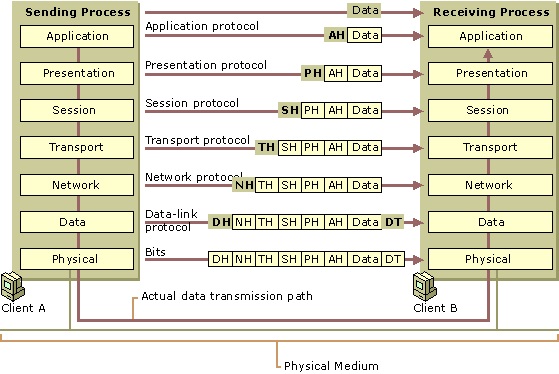

Если же вам нужно отправить информацию в другую подсеть, то посылка запакуется в пакет, который помимо информации несет в себе IP-адреса источника, назначения и массу другой полезной информации, которую очень ценят специалисты InfoSec.

На данном этапе обычно подменяются src и dst IP-адреса, создаются пакеты с разным TTL и совершаются другие злонамеренные действия. Отправленный пакет перемещается выше по модели OSI и на каждом из них есть свой заголовок – налицо уязвимость, через которую может произойти атака.

MAC-адреса и IP-адреса

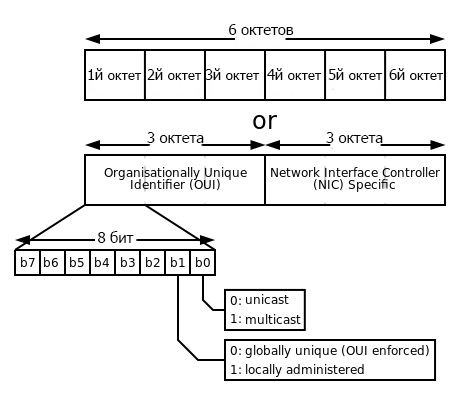

MAC (Media Access Control) адрес – уникальный идентификатор интерфейса в сети. Рассмотрим его строение:

Если рассмотреть MAC-адрес A1:B2:C3:D4:E5:F6, то A1:B2:C3 – это OUI (уникальный идентификатор организации). Например, у Hewlett Packard первые три октета 3C:D9:2B (и несколько других). Это еще одна уязвимость – MAC-адреса можно подделать.

Если злоумышленник захочет попасть в вашу сеть, он попытается стать вами, запутать коммутатор, а если DHCP-сервер выдает IP-адреса опираясь на MAC-адреса, то злоумышленник сможет использовать для этого ваш MAC-адрес.

IP-адреса тоже можно подделать. Если мы можем создавать пакеты, то и IP-адреса сможем. Можно обмануть коммутаторы, маршрутизаторы и сервера, подсунув им поддельный IP-адрес, и это далеко не все методы.

Трехэтапное рукопожатие

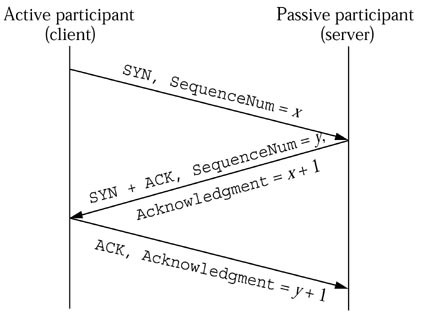

Вы инициируете соединение TCP с сервером через трехэтапное рукопожатие или TCP- рукопожатие. Данный процесс происходит на четвертом уровне OSI. Это рукопожатие позволяет обмениваться номерами подтверждения и порядковыми номерами. Таким образом, если пакет отброшен или появляется вне очереди, он может быть безопасно продублирован. Процесс изображен на картинке:

Как только данные будут отправлены, sequence и acknowledgement начнут увеличиваться, пока не отправится FIN. Если во время передачи что-то пошло не так, посылается RST, передача прекращается, и будет установлено новое соединение.

Почему это так важно? Потому что мы можем создавать эти пакеты и злонамеренно их использовать. Мы можем сделать Syn flooding, мы можем запустить сканирование для поиска FIN или XMAS и многое другое. Однако в InfoSec очень важно знать, как TCP подключается и работает.

IPv6 – мало кто использует, но знать нужно

Хотя все еще плотно сидят на IPv4 и не хотят настраивать сеть под новый протокол, очень скоро это придется сделать. Специалисты InfoSec должны быть готовы к атаке/защите по этому протоколу, т. к. существует множество инструментов, помогающих влезть в систему, скрафтить некорректный пакет IPv6 и ICMP6 и т. д.

Оставайтесь на связи с общественностью

Базовые знания и основы сетевого мироздания существуют уже давно и будут еще долго существовать, а уязвимости появляются каждый день и нужно следить за ними. Самостоятельно всего не узнаешь – сообщество InfoSec вам в помощь. Medium, Toster, Quora, Stack Overflow и прочие ресурсы помогут всегда быть в теме и оперировать актуальными данными из мира безопасности.

Книги – must-have

Чтение книг не должно уходить на задний план, ведь в них хранится уйма полезной информации, которая обычно фильтруется авторами статей в интернете.

Специалисты InfoSec обязаны прочитать необходимый минимум литературы, приведенный ниже.

- Компьютерные сети. Принципы, технологии, протоколы. Лучший русскоязычный учебник за последние годы. Книга вышла в пятом издании с дополнениями, исправлениями и актуальными примерами.

- Компьютерные сети. Авторы книги – Эндрю Таненбаум, эксперт в области сетевых технологий, и профессор Вашингтонского университета Дэвид Уэзеролл. Книга также является пятым изданием и полностью переработана под современные технологии и изменения в мире сетей.

- Аудит безопасности информационных систем. В книге рассматриваются способы обхода и защиты системы от проникновения. Разбираются инструменты аудита и тестирования IT-инфраструктуры.

- Информационная безопасность и защита информации. Если вам нужно разобраться, как защитить корпоративную или личную информацию, возвести защитный барьер и изучить методы защиты от киберпреступников, то эта книга для вас.

Комментарии