Взломы аккаунтов по-прежнему являются одной из наиболее прибыльных статей дохода киберпреступников. Злоумышленники легко взламывают слабые пароли или используют скомпрометированные из утекших данных. Прибрав к рукам несколько учётных записей, преступник получает доступ к корпоративным данным, денежным средствам и личной информации, нанося ущерб не только отдельным людям, но и репутации компаний.

Хотя большинство атак на учётные записи делается автоматизированными системами, 80% потерь информации приходится на 10% прицельных нападений. Атаки становятся изощрённее – не только обход многофакторной идентификации методами социальной инженерии, распространены и подмена SIM-карт, вымогательства и шантаж. В прицеле хакеров состоятельные руководители высшего звена и разработчики с необходимым уровнем доступа к системе. Получив данные, правонарушители предоставляют плоды своих цифровых трудов лишь узкой группе доверенных лиц, сберегая ценность информации для монетизации на протяжении 18–24 месяцев, прежде чем позволить уже не приносящей дохода утечке сделаться достоянием общественности.

Тенденции рынка киберкриминала

1. Преступникам доступно больше данных, чем когда-либо. 2019 год оказался для киберпреступников рекордным. В первом полугодии число утечек повысилось на 54% в сравнении с первой половиной 2018 года. Показательны также приумножение участников обмена информацией и объёмов самих данных, доступных криминальному подполью:

- 2018 г. – 3,5 млрд записей,

- 2019 г. – 9 млрд записей.

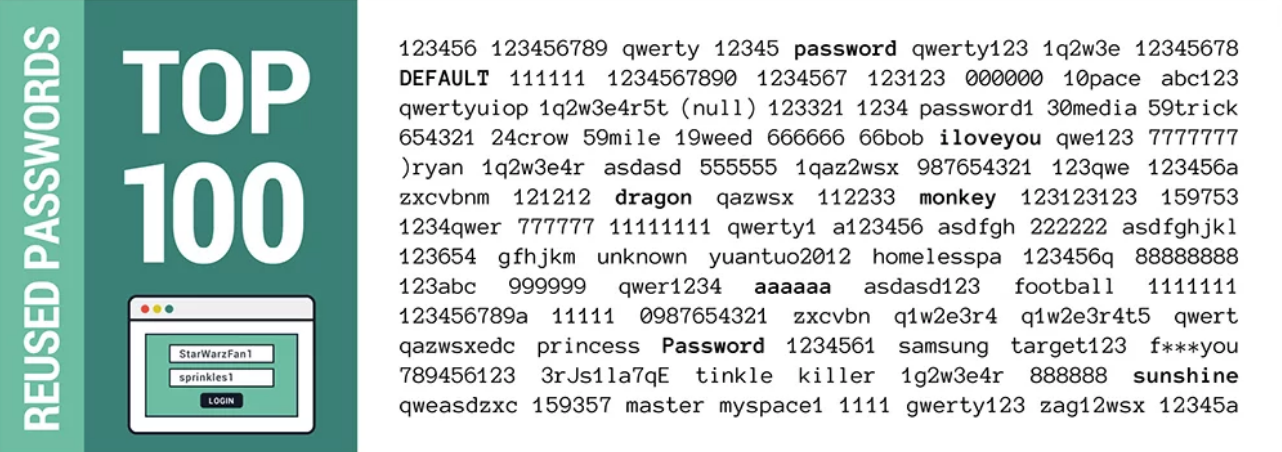

2. Повторное использование пароля в разных аккаунтах. Из 9 млрд записей, исследованных SpyCloud, 28% затронутых пользователей применяли единый пароль для нескольких учётных записей. Чуть более 94% вторично используемых паролей представляли собой точные совпадения, остальные 6% имели лишь небольшие отклонения, легко определяемые преступниками с помощью автоматизированных инструментов. К слову, пользователь, выбравший пароль Sprinkles для одного аккаунта, ставил Sprinkles1 для другого.

Очевидно, что повторение пароля выгодно лишь злоумышленникам. Данные одной учётной записи можно примерить к множеству прочих ресурсов, получив контроль над ещё незахваченными аккаунтами. На картинке выше – топ-100 наиболее часто повторяющихся паролей из взломанных учётных записей.

3. Публичные данные – это уже устаревшая информация. 2019 год начался с выпуска нескольких подборок, содержащих миллиарды украденных учётных данных, распространявшихся группой лиц, скрывающихся под псевдонимом Gnosticplayers. Однако SpyCloud выявили, что лишь 12% из 3 млрд похищенных записей прежде были неизвестны. Публичные данные обладают для киберпреступников меньшей ценностью: немало потерпевших, которые уже поменяли пароли и подход к безопасности. Тем не менее преступники продолжают извлекать выгоду из старых паролей.

4. Участились нападения на уязвимые серверы. Тревожным знаком является повышение числа взломов, связанных с незащищёнными серверами. Преступники применяют open source инструменты для поиска уязвимых хранилищ, вытягивая открытые данные, чтобы распространять, обмениваться и торговать информацией с другими злоумышленниками. Утечки нередко происходят из-за неправильной настройки баз данных их администраторами.

Новые уязвимости нулевого дня подвергают риску и компании, и данные. Анонимный источник в сентябре 2019 года опубликовал скрипт Python, в котором была описана уязвимость внутри форумного движка vBulletin. Баг позволял злоумышленнику удалённо выполнять системные команды на сервере, где размещено соответствующее программное обеспечение. Хакеры приобретали тот же уровень доступа к базе данных, что и разработчик. Лазейка привела к четырёхкратному увеличению количества утечек баз данных vBulletin.

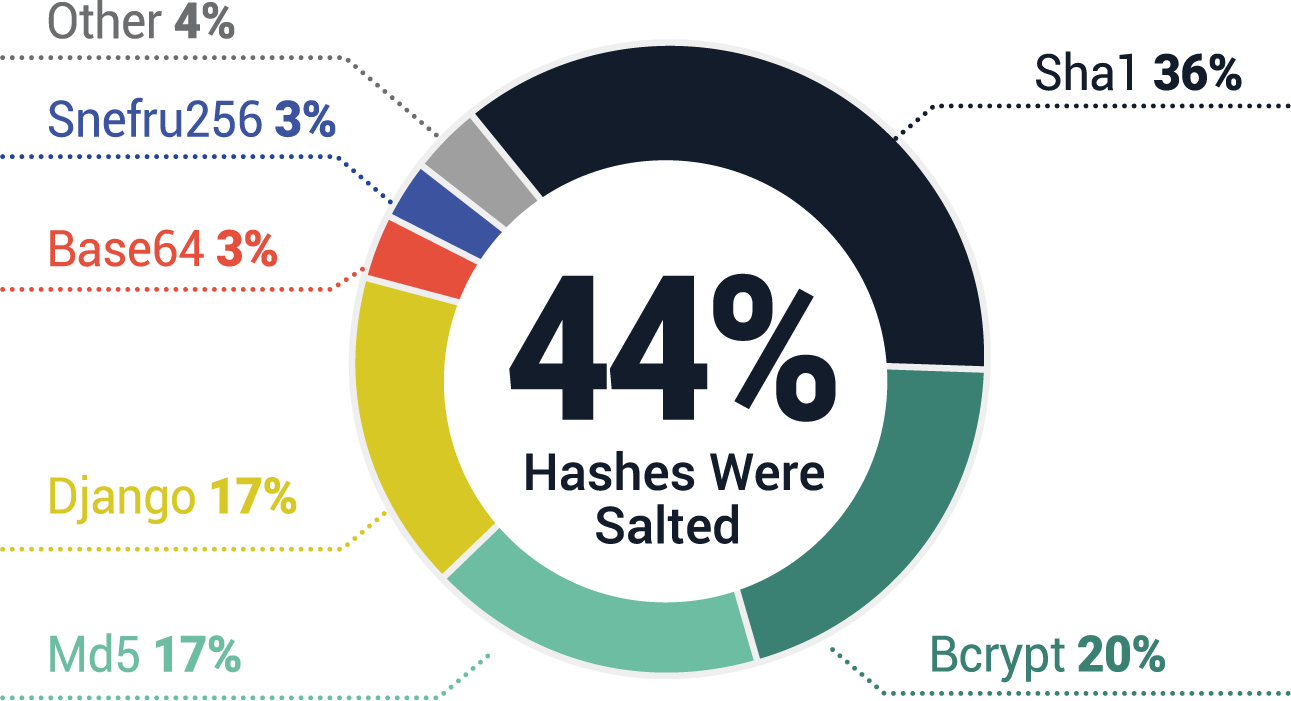

Простого хеширования пароля недостаточно

Итак, отвечают не только пользователи, но и компании. Распространено заблуждение, что учётные записи становятся защищёнными, если вместо исходного текста пароля сохранять его хешированную форму. Проблема в том, что многие организации кодируют пароли, применяя слабые и устаревшие алгоритмы, например, MD5 и SHA-1. Такие хеш-функции при текущем развитии вычислительных средств взламываются за считаные мгновения. На приведённой ниже диаграмме показано распределение методов шифрования паролей, применявшихся для украденных паролей.

Только сильные алгоритмы криптографического хеширования способны защитить информацию от подкованных киберпреступников.

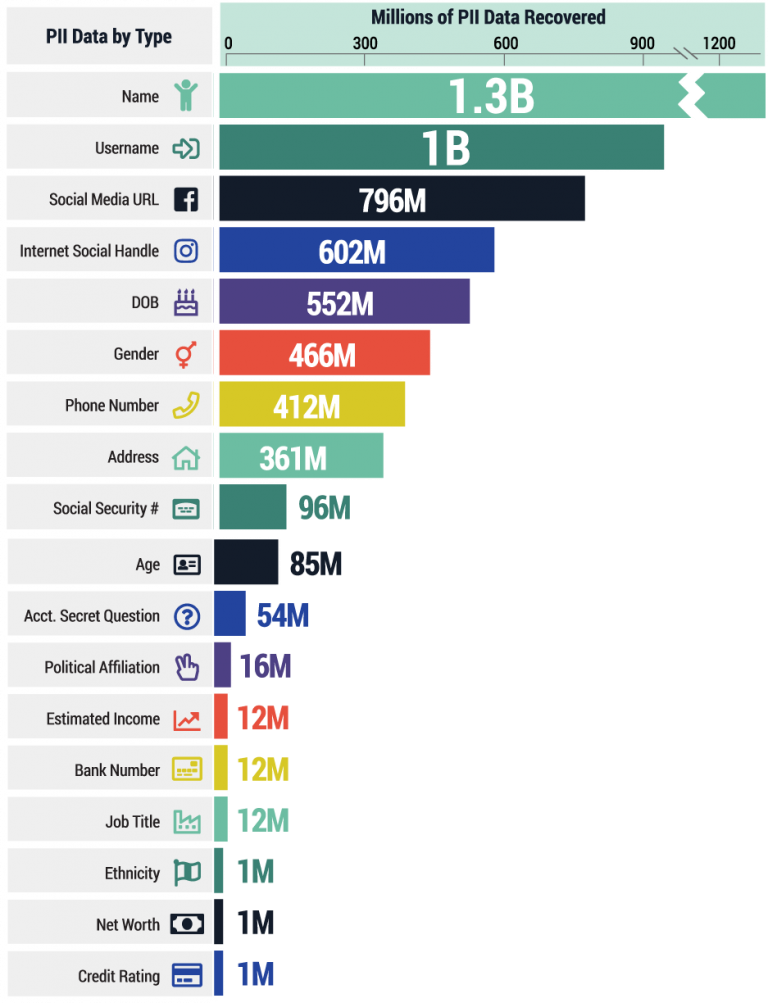

Персональные данные – это новое золото

Хакеры знают, что ключом ко многим учётным записям является личная информация пользователя: имена самих пользователей, их родных и близких, домашних питомцев, дни рождения, пол, номера различных документов: паспорта, карты социального страхования, водительского удостоверения или кредитной карты. Эти личные данные хранятся в социальных сетях и других бесчисленных системах, многие из которых должным образом не защищены. Личная информация часто являются единственной помехой на пути киберпреступника к учётной записью. На следующей гистограмме показано распределение личных данных в похищенных аккаунтах.

География повторяющихся паролей

Интересно, что наиболее заметные утечки незашифрованных паролей прошлого года связаны с нарушениями правил безопасности в отдельных компаниях. Например, в результате утечки данных приложения для записи видеороликов Dubsmash в феврале 2019 года были похищены сведения 100 миллионов учётных записей. Утечка привела к тому, что по данным открытой статистики слово dubsmash внезапно оказалось одним из наболее популярных паролей в США, Канаде, Чехии, Гонконге и Индии. Та же ситуация впоследствии повторилась с компанией Evite.

Трудно сказать, правда ли пользователи выбирали названия приложений в качестве пароля, или взломанные организации применяли собственное имя как значение по умолчанию. Названия брендов легко запомнить, но, к сожалению, преступники осведомлены об этой расхожей привычке создания паролей.

А как насчёт других стран? В ряде государств в популярных паролях упоминаются религиозные деятели: в Афганистане и Доминике пароль mohammad, а в Анголе – jesuscrist. Другие народности чаще выбирают обыкновенные для местной культуры имены, такие как maria, catalina, valentina или ahmed. Популярны также элементарные фразы. Например, Iloveyou – пароль, который распространён повсюду.

Очевидно, что усреднённый веб-пользователь – независимо от местоположения – всё ещё не уяснил важность выбора уникальных и трудно угадываемых паролей. Это одна из причин, по которой последние рекомендации Национального института стандартов и технологий поручают компаниям обязанность проверять пароли пользователей на отсутствие наиболее частотных сочетаний символов.

Имея необходимость создать так много паролей для бесчисленных учётных записей, люди делают самое бесхитростное: предпочитают те, что легко запомнить... и, к сожалению, угадать.

Проактивный подход, приверженность современной стратегии предупреждения утечек и захвата аккаунтов – единственный способ по-настоящему отразить нападения и сохранить активы организации. Нельзя полагаться на архаичные инструменты и частичные решения.

Комментарии