В этом руководстве команда исследователей безопасности Escape собрала самые важные советы по защите ваших Flask-приложений от потенциальных брешей, включая способы реализации CSRF-защиты.

Что такое Flask?

Flask – это микрофреймворк для Python, который используется для создания веб-приложений. Он включает в себя основные инструменты и функции, необходимые для создания веб-приложений, облегчая разработчикам решение таких задач, как маршрутизация URL-адресов, обработка запросов и ответов, а также рендеринг шаблонов. Flask известен своей простотой и гибкостью, позволяя разработчикам самостоятельно выбирать и интегрировать различные компоненты, что делает его подходящим для создания широкого спектра веб-приложений – от простых веб-сайтов до более сложных интернет-сервисов и API.

Flask обладает функциональностью, необходимой для создания веб-приложения, но при этом оставляет многие решения на усмотрение разработчика. Такая гибкость может быть преимуществом, но она также означает, что разработчики должны брать на себя большую ответственность за обеспечение безопасности.

Почему важно защищать приложения Flask?

Flask использует модули сторонних разработчиков, что увеличивает риск нарушения безопасности. Без надежных мер безопасности такие приложения становятся уязвимыми для целого ряда эксплойтов, включая инъекционные атаки, межсайтовый скриптинг (XSS) и утечку данных.

Как защитить приложения Flask

OWASP Top 10

Список OWASP Top 10 2023 – это отличная отправная точка для повышения безопасности ваших приложений Flask.

Он особенно ценен тем, что охватывает широкий спектр наиболее распространенных и серьезных уязвимостей. Одним из ключевых преимуществ OWASP Top 10 является регулярное обновление. Согласовывая безопасность вашего Flask-приложения с OWASP Top 10, вы обеспечиваете защиту от самых последних и критических уязвимостей.

Кроме того, сообщество OWASP – это богатый источник знаний и поддержки. Вы можете присоединиться к OWASP Slack, получать рекомендации от сообщества и сможете воспользоваться огромной базой знаний и опыта.

Хотите усовершенствовать свои навыки тестирования на проникновение уязвимостей? Попробуйте свои силы в приложении OWASP Vulnerable Flask App.

Оно включает в себя следующие уязвимости: HTML Injection, XSS, SSTI, SQL Injection, Information Disclosure, Command Injection, Brute Force, Deserialization, Broken Authentication, DOS, File Upload.

Добавление механизмов безопасности во Flask: пример для Python

Базовые методы обеспечения безопасности являются основополагающими для Flask. Например использование надежных криптографических хэшей для хранения паролей, реализация защиты от подделки межсайтовых запросов (CSRF) и совместного использования ресурсов из разных источников (CORS), а также защита от атак SQL-инъекций.

Переходя к безопасности пакетов, важно знать о нюансах использования тех или иных методов. Хорошим примером может служить выбор метода safe_load вместо load в pyyaml, чтобы избежать потенциальных уязвимостей.

Давайте рассмотрим следующий пример:

import yaml

# Unsafe method: Using `load` to parse YAML

yaml_data = """

!!python/object/apply:os.system

args: ['echo', 'Dangerous code executed!']

"""

try:

parsed_data = yaml.load(yaml_data)

except yaml.YAMLError as e:

print(f"Error: {e}")

В этом фрагменте кода мы используем метод load для анализа данных YAML. Однако этот метод может быть рискованным при работе с непроверенными данными, поскольку он позволяет выполнить произвольный код, что потенциально может привести к уязвимостям в системе безопасности. Важно избегать использования load с ненадежными данными.

Поэтому правильным способом загрузки yaml-файла будет:

import yaml

# Safe method: Using `safe_load` to parse YAML

yaml_data = """

!!python/object/apply:os.system

args: ['echo', 'Dangerous code executed!']

"""

try:

parsed_data = yaml.safe_load(yaml_data)

except yaml.YAMLError as e:

print(f"Error: {e}")

Безопасность типа содержимого – еще один важный аспект. Он включает в себя такие возможности, как использование safe_load в pyyaml, использование библиотек типа defusedxml для анализа XML и внимательность при обработке потенциально вредоносных исходных данных JSON, таких как слишком объемные массивы.

Сначала вам потребуется импортировать ElementTree и задать вредоносную полезную нагрузку XML.

from defusedxml import ElementTree as ET

# Unsafe XML data with malicious payload

xml_data = "<root><evil>&xxe;</evil></root>"

Вместо того чтобы загружать xml с помощью:

tree = ET.ElementTree(ET.fromstring(xml_data))

Вы можете использовать:

tree_safe = ET.ElementTree(ET.fromstring(xml_data, forbid_dtd=True))

except ET.ParseError as e:

Здесь мы демонстрируем использование defusedxml для безопасного анализа потенциально вредоносных XML-данных. Библиотека defusedxml помогает предотвратить атаки на внешние элементы XML (XXE).

Требования к безопасности также существенно отличаются в зависимости от отрасли. В секторе финансовых технологий большое внимание уделяется защите персональных данных (PII), таких как номера социального страхования и данные банковских счетов. Аналогичным образом сотрудники сферы здравоохранения занимаются обеспечением соответствия требованиям HIPAA, гарантируя конфиденциальность и безопасность медицинской информации. В отличие от них, у меня есть коллеги в сфере кибербезопасности, которые, несмотря на отсутствие жестких нормативных требований, придерживаются строгих стандартов безопасности, схожих с теми, что применяются в таких регулируемых отраслях, как финансы и здравоохранение.

Насколько мне известно, существуют такие ресурсы, как Flask-Security, которые могут быть интегрированы в приложения Flask для повышения уровня безопасности.

Защита пользовательских форм во Flask

Для повышения безопасности вашего приложения необходимо предпринять несколько шагов. Во-первых, необходимо использовать надежное решение CSRF (Cross-Site Request Forgery) для ваших форм. Если вы используете wtforms, вы можете заметить, что эта функциональность уже встроена.

Для этого вам потребуется просто импортировать FlaskForm из библиотеки flask_wtflibrary:

from flask import Flask, render_template, request

from flask_wtf import FlaskForm

from wtforms import StringField, SubmitField

app = Flask(__name__)

app.config['SECRET_KEY'] = 'your_secret_key'

class MyForm(FlaskForm):

username = StringField('Username')

submit = SubmitField('Submit')

@app.route('/form', methods=['GET', 'POST'])

def form():

form = MyForm()

if form.validate_on_submit():

# Process form data securely

return 'Form submitted successfully'

return render_template('form.html', form=form)

if __name__ == '__main__':

app.run(debug=True)

Во-вторых, несмотря на то, что проверка на стороне клиента повышает удобство работы пользователя, обеспечивая немедленную обратную связь – крайне важно проводить проверку и на стороне сервера. Это связано с тем, что пользовательскому вводу никогда не следует доверять напрямую. Проверка на стороне клиента полезна, но настоящая безопасность заключается в проверке вводимых данных на вашем сервере. Если ваше приложение предполагает загрузку файлов пользователем, обеспечьте «санитарный» контроль путей к файлам, используя такие утилиты, как secure_filename.

Вот как это можно сделать:

from werkzeug.utils import secure_filename

def upload_file(file):

if file:

filename = secure_filename(file.filename)

# Save the file securely

file.save('uploads/' + filename)

return 'File uploaded successfully'

return 'No file uploaded'

Помимо этого, в ситуациях, когда используется HTML, убедитесь, что он автоматически скрывается для предотвращения инъекционных атак. И наконец, рассмотрите возможность использования такого инструмента, как Talisman, для поддержки других аспектов безопасности вашего приложения перед запуском. Такой комплексный подход обеспечивает надежную защиту от различных веб-уязвимостей.

Как защитить Flask от XSS и CSRF

XSS: межсайтовый скриптинг

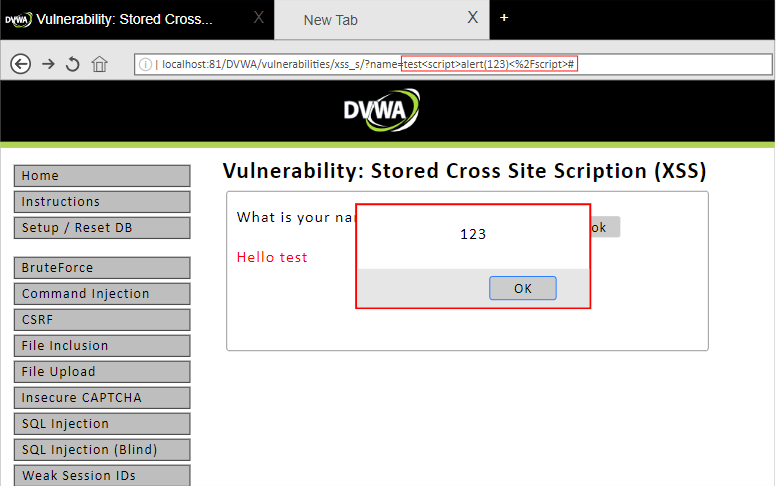

С помощью XSS или межсайтового скриптинга злоумышленники могут внедрять вредоносные скрипты на веб-страницы, просматриваемые другими пользователями. Это может произойти, когда приложение включает пользовательский ввод в свои выводимые данные, не проверив их должным образом или не обработав.

К примеру, представьте, что у вас есть сайт с разделом комментариев. Если кто-то напишет комментарий, содержащий скрипт, а веб-сайт не отфильтрует скрипт из комментария, то он может запуститься в браузере другого пользователя при просмотре комментария. Это может привести к краже информации пользователя, например файлов cookie или токенов сеанса, или к выполнению действий от его имени.

Защита Flask от XSS

Противодействие атакам XSS (Cross-Site Scripting), особенно в приложениях Flask, включает в себя сочетание практик и инструментов, предназначенных для обеззараживания пользовательского ввода и управления отображением данных. Ниже представлены некоторые ключевые стратегии:

1. Преобразование пользовательского ввода

Всегда проверяйте пользовательский ввод перед его отображением. Flask и его шаблонизатор Jinja2 автоматически скрывают переменные, отображаемые в шаблонах. Это означает, что если вы используете синтаксис Jinja2 {{ variable }}, он преобразует такие символы, как <, > и & в их HTML-безопасные эквиваленты.

2. Безопасные методы шаблонизации

При использовании Jinja2 избегайте использования фильтра |safe или класса Markup без крайней необходимости, так как они могут сделать ваше приложение уязвимым для XSS, обозначив строку в качестве безопасного HTML.

3. Политика безопасности содержимого (CSP)

Используйте политику безопасности содержимого в качестве дополнительного уровня защиты. CSP – это функция браузера, которая помогает обнаружить и предотвратить определенные типы атак, включая XSS и атаки с внедрением данных. Вы можете реализовать CSP во Flask с помощью расширения Flask-Talisman.

4. Избегайте встроенных объектов JavaScript

По возможности избегайте встроенных объектов JavaScript, особенно если речь идет о пользовательских данных. Встроенные объекты JavaScript могут с легкостью стать катализатором XSS, если с ними не обращаться аккуратно.

5. Используйте HttpOnly и безопасные файлы cookie

Установите флаг HttpOnly на cookies, чтобы предотвратить доступ JavaScript к ним, что может иметь решающее значение для предотвращения некоторых типов XSS-атак, во время которых злоумышленник пытается украсть сессионные cookies.э

6. Обновляйте зависимости

Регулярно обновляйте Flask и все зависимости, чтобы убедиться, что у вас установлены последние исправления системы безопасности. Уязвимости в библиотеках также могут привести к XSS-атакам.

7. Используйте расширения безопасности

Рассмотрите возможность использования расширений безопасности Flask, таких как Flask-SeaSurf, для защиты от CSRF, которые могут быть связаны с XSS-атаками.

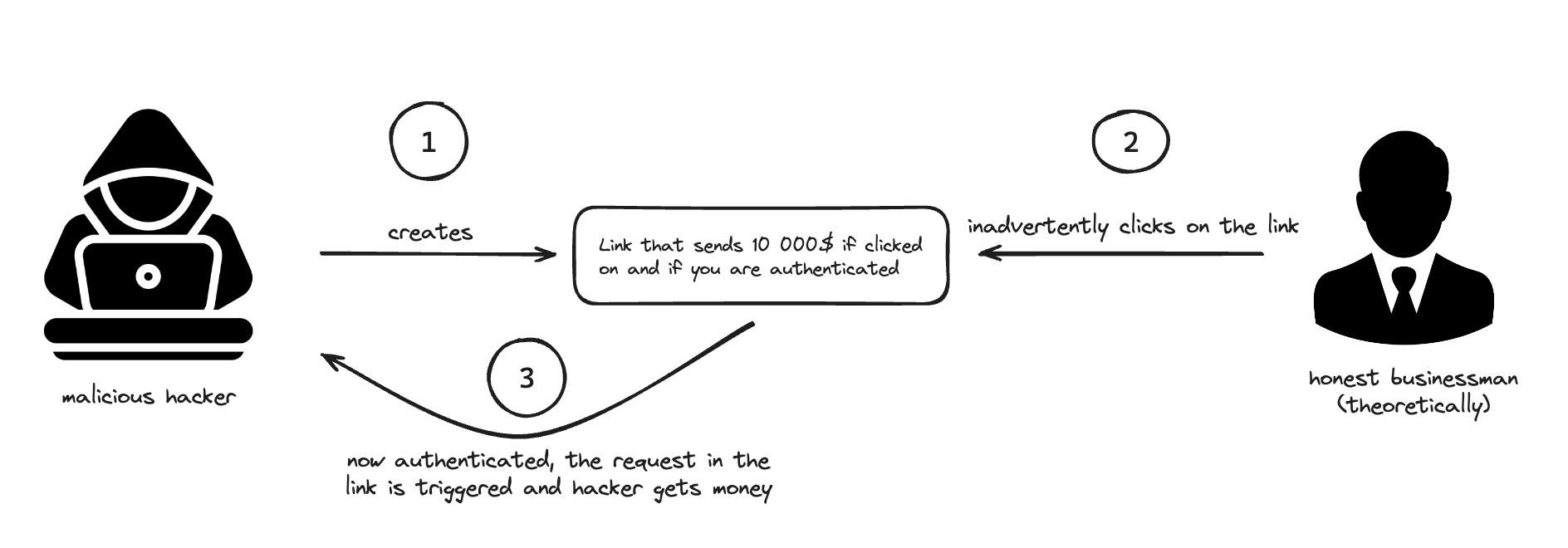

CSRF: подделка межсайтовых запросов

Подделка межсайтовых запросов (CSRF) обманывает пользователя, заставляя его выполнять определенные действия в веб-приложении, где он в данный момент аутентифицирован. Представьте, что вы зашли на сайт своего банка и щелкнули по вредоносной ссылке или посетили подозрительный сайт. Если этот сайт содержит скрытую форму, которая отправляет запрос на сайт вашего банка (например, заявку на перевод денег), сайт банка может обработать его так, как будто это был ваш реальный запрос.

Защита от CSRF в Flask

Чтобы предотвратить атаки CSRF (Cross-Site Request Forgery) в приложениях Flask, вы можете выполнить следующие действия:

1. Используйте расширение Flask-WTF

Flask-WTF – это популярное расширение, которое интегрируется с формами Flask. Оно обеспечивает защиту от CSRF, автоматически генерируя и проверяя CSRF-токены. Когда вы используете Flask-WTF для работы с формами, каждой из них присваивается уникальный токен, который должен быть отправлен вместе с самой формой. Этот токен проверяется на сервере, чтобы гарантировать правомерность отправки формы.

2. Генерируйте CSRF-токены

Если вы не используете Flask-WTF, убедитесь, что каждая форма, генерируемая вашим сервером, содержит CSRF-токен – случайное уникальное значение, которое проверяется при отправке формы. Вы можете использовать расширение Flask-SeaSurf в качестве альтернативы для генерации и проверки CSRF-токенов.

3. Проверка CSRF-токенов

Когда форма отправлена, проверьте наличие и правильность CSRF-токена. Если он отсутствует или некорректен, отклоните запрос. Это автоматически выполняется, если вы используете Flask-WTF или Flask-SeaSurf.

4. Установите атрибут SameSite для файлов cookie

Rсли вы используете cookies для управления сессиями или аутентификации пользователей, установите для атрибута 'SameSite' значение 'Lax' или 'Strict'. Это поможет предотвратить CSRF-атаки, контролируя, в какие запросы браузер включает cookies.

5. Избегайте GET-запросов с изменением состояния

Убедитесь, что GET-запросы (или любые безопасные HTTP-методы) не выполняют никаких операций, изменяющих состояние. Действия, изменяющие данные, должны выполняться с помощью POST, PUT, DELETE или других подходящих HTTP-методов, которые могут быть защищены CSRF-токенами.

Как защитить API, созданные с помощью Flask

Чтобы защитить API, созданные с помощью Flask, необходимо обратить внимание на несколько ключевых аспектов безопасности:

1. Используйте HTTPS

Использование HTTPS шифрует данные при передаче, предотвращая несанкционированный доступ к ним и снижая риск атак типа «человек посередине».

from flask import Flask

from flask_sslify import SSLify

app = Flask(__name__)

sslify = SSLify(app)

Расширение Flask-SSLify – это простой способ реализовать HTTPS в приложении Flask. При использовании в приложении оно автоматически перенаправляет все HTTP-запросы на их HTTPS-аналоги, обеспечивая безопасное взаимодействие между клиентами и сервером. Благодаря внедрению HTTPS, конфиденциальные данные, передаваемые во время API-запросов, такие как токены аутентификации или учетные данные пользователей – шифруются, что снижает риск перехвата и фальсификации данных.

Дополнительно настройте серверную среду для включения HTTPS на уровне сервера, используя действительный сертификат SSL/TLS. Это расширение дополняет конфигурации на уровне сервера, повышая общую безопасность вашего Flask API.

2. Аутентификация и авторизация с помощью Flask-RESTful

Приведенный ниже фрагмент кода демонстрирует использование Flask-RESTful – расширения Flask для создания RESTful API, вместе с Flask-HTTPAuth для реализации базовой аутентификации.

from flask import Flask

from flask_restful import Api, Resource

from flask_httpauth import HTTPBasicAuth

app = Flask(__name__)

api = Api(app)

auth = HTTPBasicAuth()

@auth.verify_password

def verify_password(username, password):

# Add your authentication logic here

return True

class SecureResource(Resource):

@auth.login_required

def get(self):

return {'message': 'This is a secure endpoint'}

Декоратор HTTPBasicAuth гарантирует, что функция verify_password будет вызвана перед обработкой любого запроса к конечной точке SecureResource. Разработчикам следует заменить функцию verify_password на собственную логику аутентификации, проверяющую учетные данные пользователя перед предоставлением доступа к защищенному ресурсу.

3. Аутентификация на основе токенов

Для более сложной настройки авторизации рассмотрите возможность использования аутентификации на основе токенов, особенно для API, предназначенных для клиентских приложений.

from flask import Flask

from flask_jwt_extended import JWTManager, jwt_required, get_jwt_identity

app = Flask(__name__)

app.config['JWT_SECRET_KEY'] = 'your-secret-key'

jwt = JWTManager(app)

@app.route('/protected', methods=['GET'])

@jwt_required()

def protected():

current_user = get_jwt_identity()

return {'message': f'Hello, {current_user}!'}

Flask-JWT-Extended, как показано в приведенном выше фрагменте, обеспечивает эффективное решение для аутентификации на основе токенов в приложениях Flask.

JWTManager конфигурируется с секретным ключом, а к конечной точке /protected применяется декоратор @jwt_required(), гарантирующий, что будут допущены только запросы, содержащие действительный JWT. Функция get_jwt_identity извлекает идентификатор (информацию о пользователе) из токена, предоставляя доступ к конкретным данным пользователя в защищенной конечной точке.

Для повышения безопасности периодически меняйте секретный ключ JWT. Кроме того, рассмотрите возможность введения времени истечения срока действия токена, чтобы минимизировать потенциальное воздействие взломанных токенов. Flask-JWT-Extended предлагает гибкую настройку истечения срока действия токенов, обеспечивая надежный подход к управлению токенами.

4. Ограничение скорости с помощью Flask-Limiter

from flask import Flask

from flask_limiter import Limiter

app = Flask(__name__)

limiter = Limiter(app, key_func=lambda: request.headers.get('X-Real-IP'))

@app.route('/limited', methods=['GET'])

@limiter.limit("5 per minute")

def limited():

return {'message': 'This endpoint has rate limiting'}

Flask-Limiter используется в этом примере для демонстрации ограничения скорости – важной меры безопасности для защиты от мошенничества, DDoS-атак и непреднамеренного чрезмерного использования API. Создается объект Limiter, и для конечной точки /limited устанавливается ограничение скорости «5 запросов в минуту». Применяя декоратор @limiter.limit, разработчики могут ограничить скорость, с которой клиенты могут делать запросы к этой конечной точке, предотвращая потенциальное злоупотребление или перегрузку ресурсов.

Настройте ограничения скорости в соответствии с конкретными потребностями вашего приложения. Например, установите ограничения для конечной точки, пользователя или IP-адреса. Регулярно контролируйте и корректируйте ограничения скорости на основе фактических моделей использования, чтобы найти баланс между безопасностью и удобством использования. Кроме того, рассмотрите возможность внедрения стратегий постепенного ограничения скорости, чтобы избежать внезапных перебоев в обслуживании из-за неожиданных скачков трафика.

5. Усиление защиты сервера

В дополнение к этим мерам также необходимо усилить защиту сервера. Обеспечение безопасности сервера включает в себя минимизацию ненужных рисков, например, ограничение доступа к SSH определенными IP-адресами или полное его отключение. Такие провайдеры, как Heroku, предлагают среды, защищенные по умолчанию.

6. Строгий контроль над разрешенными типами файлов

Если ваш API предполагает загрузку файлов, установите строгий контроль над разрешенными типами файлов, ограничьте их размер и используйте такие механизмы, как проверка на вирусы, для предотвращения вредоносных загрузок.

7. Заголовки CORS

Заголовки CORS: используйте заголовки Cross-Origin Resource Sharing (CORS), чтобы контролировать, какие домены могут получить доступ к вашему API. Это поможет предотвратить выполнение запросов неавторизованными доменами и повысит общую безопасность.

8. Зашифрованное хранилище

Зашифрованное хранилище: если ваш API предусматривает хранение данных, убедитесь, что конфиденциальная информация хранится в безопасном месте с использованием шифрования. Сюда относятся учетные данные пользователей, ключи API и любые другие конфиденциальные данные.

9. Регулярные аудиты безопасности

Регулярные аудиты безопасности: периодически проводите аудит безопасности и оценку уязвимостей, чтобы выявить и устранить потенциальные проблемы.

Заключение

В конце хотелось бы отметить, что защита API, созданная с помощью Flask, – это комплексная задача, требующая всестороннего подхода к снижению потенциальных рисков и обеспечению конфиденциальности, целостности и доступности данных. Используя HTTPS, надежные инструменты аутентификации и авторизации, защиту на базе токенов и ограничение скорости – разработчики могут заложить прочный фундамент для защиты API. Использование расширений Flask, таких как Flask-SSLify, Flask-RESTful, Flask-HTTPAuth, Flask-JWT-Extended и Flask-Limiter, упрощает интеграцию этих мер безопасности в приложения Flask.

Любителям Flask, использующим эти методы обеспечения безопасности, стоит позаботиться о том, чтобы запускать свои приложения на Gunicorn – это не только повысит производительность, но и позволит вам присоединиться к лучшим тенденциям в области веб-разработки.

Очень важно адаптировать стратегии безопасности к конкретным потребностям вашего API, учитывая такие факторы как характер обмениваемых данных, требования к аутентификации пользователей и степень подверженности потенциальным угрозам. Регулярные аудиты безопасности, автоматизированное тестирование безопасности API и постоянное информирование о новых подходах к безопасности в сообществе Flask способствуют созданию адаптивной и устойчивой системы безопасности.

Комментарии